Разрыв в нумерации треков первой сессии

Эту психованную ненормальную защиту мы рассмотрим лишь теоритически —– на тот случай, если вам попадет диск, первая сессия которого разорвана каким-то моральным уродом и по причине конфликта с вашим оборудованием читается неправильное или, что более вероятно, не читается вообще. На этот случай в уголовном кодексе имеется статья об умышленном вредительстве, а с точки зрения прав потребителя —– продажа товара заведомо не соответствующего соответствующим спецификациям —– незаконна и потому нейтралиция защит подобного типа на юридическом языке зовется не "взломом", а ремонтом товара, осуществляемого непосредственно самим покупателям. В общем, как говорится —– на всякую хитрую гайку найдется свой хакер с характерным пивным животом.

Изучение "повдадок" защиты мы начнем с создания своеобразной "лабораторной крысы" или тестового стенда —– это уж как вам будет угодно. Извлечем из архива CCD-файл, сохранившийся после наших экспериментов по созданию фиктивного трека во второй сессии (вы ведь храните все свои CCD-файлы, правда?) и отредактируем его так, как показано в листинге 6.35.ниже: Номер второго трека заменен на девятый, соотвественно, номер третьего трека второй сессии заменен на десятый для обеспечения корректной стыковки двух сессий.

Листинг 6.35. Создание разрыва в нумерации треков первой сессии

| [Entry 1] | [Entry 1] | [Entry 3] | [Entry 3] | [Entry 8] | [Entry 8] | ||||||

| Session=1 | Session=1 | Session=1 | Session=1 | Session=2 | Session=2 | ||||||

| Point=0xa1 | Point=0xa1 | Point=0x02 à | Point=0x09 | Point=0xa0 | Point=0xa0 | ||||||

| ADR=0x01 | ADR=0x01 | ADR=0x01 | ADR=0x01 | ADR=0x01 | ADR=0x01 | ||||||

| Control=0x04 | Control=0x04 | Control=0x04 | Control=0x04 | Control=0x4 | Control=0x4 | ||||||

| TrackNo=0 | TrackNo=0 | TrackNo=0 | TrackNo=0 | TrackNo=0 | TrackNo=0 | ||||||

| AMin=0 | Amin=0 | AMin=0 | AMin=0 | AMin=0 | AMin=0 | ||||||

| ASec=0 | Asec=0 | ASec=0 | ASec=0 | ASec=0 | ASec=0 | ||||||

| AFrame=0 | AFrame=0 | AFrame=0 | AFrame=0 | AFrame=0 | AFrame=0 | ||||||

| ALBA=-150 | ALBA=-150 | ALBA=-150 | ALBA=-150 | ALBA=-150 | ALBA=-150 | ||||||

| Zero=0 | Zero=0 | Zero=0 | Zero=0 | Zero=0 | Zero=0 | ||||||

| PMin=2 à | Pmin=9 | PMin=3 | PMin=3 | PMin=3 à | PMin=10 | ||||||

| PSec=0 | Psec=0 | PSec=1 | PSec=1 | PSec=0 | PSec=0 | ||||||

| PFrame=0 | PFrame=0 | PFrame=33 | PFrame=33 | PFrame=0 | PFrame=0 | ||||||

| PLBA=8850 | PLBA=-1 | PLBA=13458 | PLBA=13458 | PLBA=8850 | PLBA=-1 | ||||||

| [Entry 9] | [Entry 9] | [Entry 11] | [Entry 11] | [TRACK 1] | [TRACK 1] | ||||||

| Session=1 | Session=1 | Session=1 | Session=1 | MODE=1 | MODE=1 | ||||||

| Point=0xa1 | Point=0xa1 | Point=0x03 à | Point=0x010 | INDEX 1=0 | INDEX 1=0 | ||||||

| ADR=0x01 | ADR=0x01 | ADR=0x01 | ADR=0x01 | ||||||||

| Control=0x04 | Control=0x04 | Control=0x04 | Control=0x04 | TRACK 2] | [TRACK 9] | ||||||

| TrackNo=0 | TrackNo=0 | TrackNo=0 | TrackNo=0 | MODE=1 | MODE=1 | ||||||

| AMin=0 | Amin=0 | AMin=0 | AMin=0 | INDEX 1=0 | INDEX 1=0 | ||||||

| ASec=0 | Asec=0 | ASec=0 | ASec=0 | ||||||||

| AFrame=0 | AFrame=0 | AFrame=0 | AFrame=0 | [TRACK 3] à | [TRACK 10] | ||||||

| ALBA=-150 | ALBA=-150 | ALBA=-150 | ALBA=-150 | MODE=1 | MODE=1 | ||||||

| Zero=0 | Zero=0 | Zero=0 | Zero=0 | INDEX 1=0 | INDEX 1=0 | ||||||

| PMin=3 à | Pmin=10 | PMin=6 | PMin=6 | ||||||||

| PSec=0 | Psec=0 | PSec=1 | PSec=1 | ||||||||

| PFrame=0 | PFrame=0 | PFrame=33 | PFrame=33 | ||||||||

| PLBA=8850 | PLBA=-1 | PLBA=26958 | PLBA=26958 |

Разрыв в нумерации треков второй сессии

Хорошо, "хачить ломать" нумерацию треков первой сессии– саксь и маст дай, но вот реакция приводов на разрыв второй сесии уже не такая "психованная" и, если предпринять все необходимые предосторожности, вероятность конфликта с оборудованием будет сведена к разумному минимуму, которым можно смело пренебречь (читай —– ущерб от несанционированного копирования "голых" дисков намного превышают убытки от возврата "нечитающихся" дисков, правда, среди пользователей встречаются и такие, что за каждый конфликтующийх диск грозяться подать на вас в суд или просто оторвать вам головуяйца, правда, никому из моих знакомых их еще не отрывали, так что риск оказается недееспособным не так уж и велик).

Опираясь на опыт, приобретенный в процессе предыдующих экспериментов, мы без труда разорвем вторую сессию, изменив номер третьего трека на девятый (естественно, вы можете выбрать и другой номер, но только помните, что четные номера приносят несчастье).

При записи искаженного образа на диск Clone CDCloneCD неправильно определяет номер последнего трека разорванной сессии, ошибочно принимая выводную область за самостоятельный трек (листинг 6.37). Действительно, CloneCD некорректно определил количество треков второй сессии, ошибочно посчитав, что их восемь (в то время как правильный ответ: два), так же трек с номером 170 представляющий собой трек Lead-Out, ошибочно интерпретируется как трек с данными (совмещенные треки). Однако, на качество "проотжига" диска это никак не влиянет.

Листинг 6.37. CloneCD некорректно определяет количество треков второй сессии

ИНФОРМАЦИЯ О СЕССИИ 1:

Размер сессии: 4726 Кбайт

Число треков: 1

Track 1: Данные Mode 1, размер: 4726 Кбайт

ИНФОРМАЦИЯ О СЕССИИ 2:

Размер сессии: 3939 Кбайт

Число треков: 8

Track 2: Данные Mode 1, размер: 1722 Кбайт

Track 9: Данные Mode 1, размер: 2216 Кбайт

Track 170: Data, размер: 4294932446

Кбайт

"Листинг 29 Clone CD некорректно определил количество треков второй сессии, ошибочно посчитав, что их восемь (в то время как правильный ответ: два), так же трек с номером 170 представляет собой Lead-Out трек, ошибочно интерпретированный как трек с данными (совмещенные треки)

Полевые" испытания защищенного диска показывают следующие результаты. Приводы NEC и TEAC "видят" лишь первую сессию диска, а вторая оказывается недоступной даже на секторном уровне, однако, команды SEEK, READ SUBCHANNAL и READ HEADER исполняются успешно. Если бы аналогичным образом вели себя все приводы, —– разработчику защиты ничего бы не стоило разместить в Q-канале подкода второй сессии ключевую метку или просто проверить Q-канал "разорванной" сессии на читабемльность. Такие копировщики как Alcohol 120% Алкоголь и Clone CDCloneCD просто не увидят разованной сессии, а если даже и увидят, то не смогут скопировать ее содержимое, возвращаемое как уже говорилось, не в отдельном канале, а вместе с основным потоком данных. При условии, что разорванная сессия не доступна на секторном уровне (а это действительно так), на несанкционированных копиях диска ее просто не окажется и команды SEEK, READ SUBCHANNAL и READ HEADER возратят ошибку, позволяя тем самым отличить копию от оригинала.

Увы, некоторые приводы (ASUS в частности) не дают к разорванной сессии никакого доступа вообще, "благодаря" чему оригинальный диск ошибочно опознается защитой как копия. Так что закладываться на вторую сессию ни в коем случае нельзя! Впрочем, эти меры предосторожности практически не ослабляет защиту, поскольку даже целая сессия такого диска все равно не копируется.

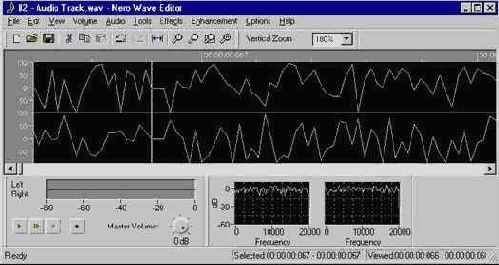

Просмотр геометрии диска с помощьюпод копировщикаом Ahead Nero показывает, что последний не только не может определить длины треков разорванной сессии (которые по его мнению не имеют никакой длины вообще), он катострофически неправильно отображает их номера. Истинные номера треков, записанные в TOC'е на экран вообще не выводятся, замещаясь на последовательные порядковые номера (см. рис. 6.200x0103). Таким образом, трек номер девять представляется как трек с номером три. В некотором смысле это может быть и верно, но вот для корректного копирования защищенного диска одних лишь порядковых номеров оказывается недостаточно.

Рис. 6.20. унок 15 0x103 Ahed Nero неправильно отображает номера треков

Копировщик Clone CDCloneCD видит лишь первую сессию защищенного диска и, судя по всему, даже и не подозревает о существовании второй (см. листинг 6.38, приведенный ниже). Как следствие —– разорванная сессия вообще не копируется и в TOC'е диска-копии отсутствует всякое упоминание о ней. Таким образом, для проверки лицензионной чистоты диска защитому механизму достаточно лишь считать TOC и сравнить его с эталотнным TOC'ом оригинала.

Листинг 6.38. CloneCD неправильно отображает номера треков

ИНФОРМАЦИЯ О CD В ДИСКОВОДЕ:

Число сессий: 1

Занято на диске: 30911 Кбайт

Секторов: 13458

Время: 02:59:33 (мин:сек:кадр)

ИНФОРМАЦИЯ О СЕССИИ 1:

Размер сессии: 30911 Кбайт

Число треков: 3

Track 1: Данные Mode 1, размер: 30911 Кбайт

Листинг 30 Clone CD неправильно отображает номера треков

Ладно, с разорванной сессией все более или меннее понятно. Ну не рассчитывали создатели Clone CDCloneCD на такие "извращения", ну не додумалисьперли до того, что нумерация треков может быть коварно измена. Ведь не кастрировать же их за это, верно? Но ведь и первая сессия защищенного диска так же оказалась скопированной неверно (листинг 6.39).! Отсюда мораль: несвоевременная санкции предъявленные к разработчикам придают "неприятный привкус" программному продукту. (Отсюда мораль: несвоевременная кастрация разработчиков придает неприятный привкус программному продукту).

Листинг 6.39. Содержимое TOC оригинального диска (слева) и диска, скопированного CloneCD (справа)

|

[Entry 2] |

[Entry 2] |

; адрес выводной области первой сессии оказался |

|

Session=1 |

Session=1 |

; определен неправильно! Clone CD установил его |

|

Point=0xa2 |

Point=0xa2 |

; на адрес начала трека номер два (первого трека |

|

ADR=0x01 |

ADR=0x01 |

; второй сессии), что повлекло за собой искажение |

|

Control=0x04 |

Control=0x04 |

; длины первого трека и породило множество |

|

TrackNo=0 |

TrackNo=0 |

; нечитающихся секторов, расположенных в Lead-Out/ |

|

AMin=0 |

AMin=0 |

; Lead-In областях. Таким образом, для определения |

|

ASec=0 |

ASec=0 |

; подлинности диска вовсе необязательно читать |

|

AFrame=0 |

AFrame=0 |

; содержимое TOC'a и достаточно всего лишь |

|

ALBA=-150 |

ALBA=-150 |

; определить полную емкость носителя, что можно |

|

Zero=0 |

Zero=0 |

; сделать и штатными средствами операционной системы |

|

PMin=3 à |

PMin=0 |

; без обращения к интерфейсам ASPI32/SPTI |

|

PSec=1 à |

PSec=29 |

; альтернативный путь – прочитать содержимое |

|

PFrame=33 |

PFrame=33 |

; TOC командой IOCTL_CDROM_READ_TOC, что так же не |

|

PLBA=13458 à |

PLBA=2058 |

; требует обращения к ASPI32/SPTI |

|

[Entry 10] |

[Entry 4] |

; трек номер два, принадлежащий второй сесии, ; CloneCD |

|

Session=2 |

Session=1 |

; запихнул в конец первой, даже не потрудившись |

|

Point=0x02 |

Point=0x02 |

; сопоставить стартовый адрес последнего со ; стартовым |

|

ADR=0x01 |

ADR=0x01 |

; адресом выводной области первой сессии. Очевидно, |

|

Control=0x04 |

Control=0x04 |

; что они "волшебным" образом совпадают, вероятно |

|

TrackNo=0 |

TrackNo=0 |

; потому-то выводная область и принимается за ; самостоятельный трек |

|

AMin=0 |

AMin=0 |

; попытка чтения содержимого второго трека ни к чему |

|

ASec=0 |

ASec=0 |

; хорошему не приводит, а третий ; (ну то есть девятый) |

|

AFrame=0 |

AFrame=0 |

; трек вообще оказался потерян, поэтому копия диска, |

|

ALBA=-150 |

ALBA=-150 |

; полученная с помщью CloneCD отличается от ; оригинала, |

|

Zero=3 |

Zero=3 |

; как небо от земли и защите не будет стоит большого |

|

PMin=3 |

PMin=3 |

; труда обнаружить факт несанкционированного ; копирования |

|

PSec=1 |

PSec=1 |

; даже без обращений ко второй сессии! Вот такой он, |

|

PFrame=33 |

PFrame=33 |

; CloneCD! А еще претендует на звание дома высокой |

|

PLBA=13458 |

PLBA=13458 |

; культуры и быта, тьфу, на звание защищенного ; копира! |

AMin=0 AMin=0 ; Lead- In областях. Таким образом, для определения

ASec=0 ASec=0 ; подлинности диска вовсе необязательно читать

AFrame=0 AFrame=0 ; содержимое TOC'a и достаточно всего лишь

ALBA=-150 ALBA=-150 ; определить полную емкость носителя, что можно

Zero=0 Zero=0 ; сделать и штатными средствами операционной системы

PMin=3 à PMin=0 ; без обращения к интерфейсам ASPI32/SPTI

PSec=1 à PSec=29 ; альтернативный путь – прочитать содержимое

PFrame=33 PFrame=33 ; TOC командой IOCTL_CDROM_READ_TOC, что так же не

PLBA=13458 à PLBA=2058 ; требует обращения к ASPI32/SPTI

[Entry 10] [Entry 4] ; трек номер два, принадлежащий второй сесии, Clone CD

Session=2 Session=1 ; запихнул в конец первой, даже не потрудившись

Point=0x02 Point=0x02 ; сопоставить стартовый адрес последнего со стартовым

ADR=0x01 ADR=0x01 ; адресом выводной области первой сессии. Очевидно, что

Control=0x04 Control=0x04 ; они "волшебным" образом совпадают, вероятно потому-то

TrackNo=0 TrackNo=0 ; выводная область и принимается за самостоятельный трек

AMin=0 AMin=0 ; попытка чтения содержимого второго трека ни к чему

ASec=0 ASec=0 ; хорошему не приводит, а третий (ну то есть девятый)

AFrame=0 AFrame=0 ; трек вообще оказался потерян, поэтому копия диска,

ALBA=-150 ALBA=-150 ; полученная с помщью Clone CD отличается от оригинала,

Zero=3 Zero=3 ; как небо от земли и защите не будет стоит большого

PMin=3 PMin=3 ; труда обнаружить факт несанкционированного копирования

PSec=1 PSec=1 ; даже без обращений ко второй сессии! Вот такой он,

PFrame=33 PFrame=33 ; Clone CD! А еще претендует на звание дома высокой

PLBA=13458 PLBA=13458 ; культуры и быта, тьф,у на звание защищенного копира!

Листинг 31 содержимое TOC'а оригинального диска (слева) и диска, скопированного Clone CD (справа)

Alcohol 120% Алкоголик с копированием такого диска справляется не в пример лучше, однако, полученная с его помощью копия имеет по меньшей мере одно существенное отличие от оригинала. Номер разорванного трека непроизвольным образом меняется с девяти на три, то есть Alcohol 120% Алкоголик автоматически восстанавливает поврежденную нумерацию треков на правильную. Но ведь искаженная нумерация треков нам как раз и нужна! Защитный механизм, привязывающийся к TOC'у просто забракует такой диск, обозвав его несанкционированной копий! (Забвно, но содержимое указателяpoint'a A1h, указывающего на номер последнего трека диска остается неизменным и по прежнему равно девяти, то есть восстанавливая TOC, Alcohol 120% Алкоголик все равно восстановил его не корректно).

Таким образом, для привязки к оригинальному TOC'у, защитному механизму незачем считывать его содержимое в "сыром" виде и можно вполне обойтись штатными средствами операционной системы, поскольку искажения, вносимые копировщиками в TOC настолько велики, что в прямом смысле слова видны невооруженным глазом.

Тем не менее, стойкость защит данного типа достаточно невелика. Хакеру ничего не стоит вручную отредактировать образ диска, снятый Alcohol 120%Алкоголем, вернув разорванному треку его законный номер равный девяти или иному другому числу (конкретное значение легко узнать с помощью утилиты CD_READ_TOC или аналогичной ей).

Шифровка файлов

Для предотвращения пофайлового копирования в идеале следовало бы использовать собственныех нестандартныех форматы данных, просмотр/прослушивание которых в обход программы-оболочки был бы невозможным. Однако, разработка "своего" формата требует значительных вложений, которые все равно не будут оправданы, т.к. прежде чем программа окупит себя, хакеры успеют "отвязать" ее от диска, взломав секторную защиту и тем самым, получив возможность массового тиражирования носителя.

Поэтому, разработчики защиты предпочитают отталкиваться от уже существующих форматов (например, того же MP3), просто зашифровывая файлы перед записью на мастер-диск, а при проигрывании —– расшифровывая их содержимое "на лету". Минус такого подхода в том, что защиты подобного типа очень легко взломать, —– достаточно просто установить точку останова на функцию CreateFile и, дождавшись открытия нужного нам файла, "подсмотреть" значение регистра EAX на выходе из функции —– оно-то и будет представлять собой дескриптор открытого файла. Теперь остается лишь поставить точки останова на функции SetFilePointer/ReadFile, приказав отладчику "всплывать" только в случае передачи им "нашего" дескриптора. Точка останова, установленная на область памяти, содержащую прочитанные с диска данные, выведет хакера непосредственно на процедуру расшифровки, проанализировав алгоритм которой, хакер сможет написать свой собственный расшифровщик!

А, если алгоритм шифровки представляет собой тривиальную операциюый XOR (как в подавляющем большинстве случаев и наблюдается), взломать содержимое диска можно еще быстрее! Ведь практически все стандартные форматы файлов содержат в себе некоторое количество более или менее предсказуемой информации и потому могут быть расшифрованы атакой по открытому тексту. И AVI, и MP2/MP3, и WMA, и ASF- файлы содержат в себе длинные цепочки подряд идущих нулей (и/или символов с кодом "FF"), а потому ключ шифрования обнаруживается тривиальным просмотром содержимого защищенного файла в любом HEX-редакторе.

Рассмотрим следующий пример. Пусть у нас имеется мультимедийный диск "Depeche Mode The best", содержимое одного из файлов которого выглядит так как это показано в листинге 8.8.:

Листинг 8.8. Hex-дамп заголовка исследуемого файла

K:\sex\1\03 - Strangerlove.dat DOS 3472405

00000000: 9D 9A F0 39 62 61 60 3A ¦ 65 A4 8B F0 52 C1 01 98 ЭЪЁ9ba`:eдЛЁR+OШ

00000010: BA DB 03 5A 54 27 A6 4C ¦ 43 ED 46 1D 8B 21 ED 9A ¦-¦ZT'жLCэF-Л!эЪ

00000020: D3 C7 7B 58 4B A6 78 5D ¦ F6 FA F0 A9 55 63 66 A8 L¦{XKжx]Ў·ЁйUcfи

00000030: 7E 6A 5A 79 61 68 E8 7B ¦ 69 47 F9 7B 60 22 E3 88 ~jZyahш{iG•{`"уИ

00000040: 61 E2 67 98 E0 E2 2D ED ¦ 13 AD E3 38 C5 A5 71 FB aтgШрт-э!ну8+еqv

00000050: 1A 01 C0 B6 85 77 5A 49 ¦ 46 4F 93 7B BF 30 A5 9D >OL¦ЕwZIFOУ{¬0еЭ

Листинг 76 hex-дамп заголовка исследуемого файла

По внешнему виду это не похоже ни на MP3 (MP3-файлы начинаются с сигнатуры FF FB, прочем, не всегда расположенной в самом начале), ни на WAV (WAV-файлы начинаются с сигнатуры "RIFF"), ни на RealAudio (RealAudio-файлы начинаются с ".RMF"), но… ведь каким-то же образом они все-таки воспроизводятся! И вряд ли это собственный формат разработчиков мультимедийного диска. Скорее всего, файл просто зашифрован. А, раз так, то – его можно попробовать расшифровать!

Прокручиваем экран HEX-редактора вниз, пока не встречаем следующую регулярную последовательность (листинг 8.9).:

Листинг 8.9. Регулярная последовательность, обнаруженная внутри исследуемого файла

K:\sex\1\03 - Strangerlove.dat DOS 3472405

000001E0: C3 5A AF F8 70 4A D8 83 ¦ 5D 9E 9D 86 9D 9E 9D 86 +Zп°pJ+Г]ЮЭЖЭЮЭЖ

000001F0: 9D 9E 9D 86 9D 9E 9D 86 ¦ 9D 9E 9D 86 9D 9E 9D 86 ЭЮЭЖЭЮЭЖЭЮЭЖЭЮЭЖ

00000200: 9D 9E 9D 86 9D 9E 9D 86 ¦ 9D 9E 9D 86 9D 9E 9D 86 ЭЮЭЖЭЮЭЖЭЮЭЖЭЮЭЖ

00000210: 9D 9E 9D 86 AA C2 62 79 ¦ 62 B4 C0 6A 9D 9E 9D 86 ЭЮЭЖкTbyb+LjЭЮЭЖ

00000220: 9D 9E 9D 86 9D 9E 9D 86 ¦ 9D 9E 9D 86 9D 9E 9D 86 ЭЮЭЖЭЮЭЖЭЮЭЖЭЮЭЖ

00000230: 9D 9E 9D 86 9D 9E 9D 86 ¦ 9D 9E 9D 86 9D 9E 9D 86 ЭЮЭЖЭЮЭЖЭЮЭЖЭЮЭЖ

00000240: 9D 9E 9D 86 9D 9E 9D 86 ¦ 70 B8 46 0B 3B 61 63 30 ЭЮЭЖЭЮЭЖp¬F>;ac0

Листинг 77 регулярная последовательность обнаруженная внутри исследуемого файла

Весьма вероятно, что в оригинальном файле здесь располагалась цепочка байт с идентичными значениями, например, последовательность нулей или "FF", после выполнения операции поXORенная с неким четырехбайтовым ключом.

Поскольку, XOR —– симметричная операция, то ((A XOR B) XOR A) == B, то есть повторная шифровка файла его исходным содержимым дает нам ключ. Предположим, что на этом месте были нули, то – тогда искомый ключ шифрования будет равен ""…9E 9D 86 9D…"". Точки по обе стороны от ключа означают, что мы еще не готовы выделить начало и конец регулярной последовательности. В самом деле, это может быть как "9E 9D 86 9D", так и "9D 86 9E 9D", и даже "86 9D 9E 9D" или вообще "9D 9E 9D 86". Однако, вместо того, чтобы тупо перебирать все четыре варианта, давайте обратим внимание вот на что. Длина регулярной последовательности равна четырем, так? Следовательно, первый байт каждого "периода" должен лежать по смещению, кратноыму четырем. Отсюда, искомая последовательность имеет вид "9D 9E 9D 86", а все остальные варианты неверны, т. к. лежат по неподходящим адресам. Поскольку, начальные адреса HEX-строк, выводимых редактором, выровнены по границе 0х10 байт (а 0x10 кратно 4), то первый байт ключа должен совпадать с начальным адресом любой из строк.

Теперь допустим, что в данном месте оригинального файла находилась цепочка нулей. Тогда ключ шифровки должен выглядеть так: "9D 9E 9D 86"

(т. к. (A XOR 0) == A).

Запускаем HEX-редактор HIEW, нажатием <Enter> переводим его в шестнадцатеричный режим, давим <F3> для активизации режима редактирования, далее нажимаем <F8> и в появившееся диалоговое окно "Enter XOR mask" вводим следующую HEX-последовательность и, уронив "кирпич" на <F8>, идем пить чай, так как HIEW расшифровывает файл ну очень долго и потому ничего не остается, как садиться за свой любимый компилятор и писать собственную программу расшифровки. Листингу, Приведенному листингуниже (листинг 8.10), до образца программистского искусства, конечно, далеко, но как рабочий вариант, сделанный на скорую руку, он вполне сойдет.

Листинг 8.10. [/etc/DeXOR.c] Демонстрационный вариант простейшего шифровщика

/*----------------------------------------------------------------------------

*

* XORит СОДЕРЖИМОЕ ФАЙЛА ПО ПРОИЗВОЛЬНОЙ МАСКЕ

* ============================================

*

* Build 0x001 @ 09.07.2003

----------------------------------------------------------------------------*/

#include <stdio.h>

#define MAX_LEN 666 // макс длина маски

#define MAX_BUF_SIZE (100*1024) // размер буфера чтения

#define FDECODE "decrypt.dat" // имя расшифрованного файла

main(int argc, char **argv)

{

long a, b;

long key_len;

FILE *fin, *fout;

long buf_size, real_size;

unsigned char key[MAX_LEN];

unsigned char buf[MAX_BUF_SIZE];

if (argc<3) // HELP по ключам командой строки

{

fprintf(stderr,"USAGE: DeXOR.exe file_name AA BB CC DD EE...\n");

return 0;

}

// определение длины ключа и установка размера буфера кратной длине ключа

key_len = argc - 2; buf_size = MAX_BUF_SIZE - (MAX_BUF_SIZE % key_len);

// извлекаем ключи из командной строки в массив key

for(a = 0; a < key_len; a++)

{

// преобразование из HEX-ASCII в long

b = strtol(argv[a+2],&" ",16);

if (b > 0xFF) // проверка на предельно допустимое значение

{fprintf(stderr, "-ERR: val %x not a byte\x7\n",b); return -1;}

key[a] = b; // заносим значение очередного байта ключа

}

printf("build a key:"); // выводим ключ на экран (для контроля)

for(a=0;a<key_len;a++) printf("%02X",key[a]); printf("\n");

// открываем файлы на для чтения/записи

fin = fopen(argv[1],"rb"); fout=fopen(FDECODE,"wb");

if ((fin==0) || (fout==0))

{ fprintf(stderr, "-ERR: file open error\x7\n"); return -1; }

// основной цикл обработки

while(real_size=fread(buf,1, buf_size, fin))

{

// цикл по буферу

for (a=0; a<real_size; a+=key_len)

{

// цикл по ключу

for(b=0; b < key_len; b++)

buf[a+b] ^= key[b];

}

// скидываем зашифрованный (расшифрованный) буфер на диск

if (0 == fwrite(buf, 1, real_size, fout))

{

fprintf(stderr,"-ERR: file write error\x7\n");

return -1;

}

}

// сваливаем

}

Листинг 78 [/etc/DeXOR.c] демонстрационный вариант простейшего шифровщика

Компилируем и запускаем: ""DeXOR.c "03 – Strangerlove.dat" 9D 9E 9D 86" и… ничего не получается! Расшифрованный файл все равно не похож ни на MP3, ни на другие форматы. Что ж, значит это была не цепочка нулей, а что-то другое, например, последовательность символов "FF". В плане проверки нашей гипотезы выполним операцию "проXOR'им имнад" регулярнойуюую последовательностью 9D9E9D86h и числом FFFFFFh и, если нам повезет, в результате этой операции мы получим оригинальный ключ. Для осуществления задуманного нам вновь понадобиться HEX-редактор HIEW или штатный калькулятор Windows-калькулятор. Запустим его и, кликнув мышкой по меню "Вид"

найдем пункт "Инженерный". Теперь, выберем переместим радио-конпкуположение Hex (шестнадцатеричная система) для переключателя, ответственногоую за выбор системы исчисления из позиции Dec (десятичная система), в которой она находилась по умолчанию, в позицию "Hex" (шестнадцатеричная система), или же попросту нажмем <F5>. Используя мышь и/или клавиатуру введем "9D9E9D86", затем нажмем кнопочкукнопку с надписью "Xor" и введем "FFFFFFFF". Подтвердим серьезность своих намерений нажатием <Enter>. Калькулятор выдаст следующий результатответит: "62616279". Это и есть искомый ключ, вводим его в программу DeXOR, разделяя байты пробелами и…

…и после переименования Strangerlove.dat в Strangerlove.mp3 он соглашается воспроизводиться любым MP3-плейером. Аналогичным путем расшифровываются и все остальные файлы, находящиеся на защищенном диске (ключ шифрования у них разный, но методика его поиска общая).

Какие из этого следуют выводы? Если уж взялись шифровать файлы с предсказуемым содержимым, то выбирайте длину ключа шифрования так, чтобы она была сравнима с длиной этих предсказуемых последовательностей, а желательно —– в несколько раз превышала ее. Или же меняйте использование операции XOR при кодировании на более продвинутые алгоритмы шифрования (если, конечно, вам не лень их реализовывать).

На самом деле, задача получения длинного непериодического ключа элегантно решается с помощью… генератора случайных чисел (или точнее псевдослучайных

чисел). Как наверное помните, псевдослучайная последовательность, генерируемая библиотечной функцией rand() постоянная при каждом запуске программы, поэтому представляет собой отличный и в то же время категорически неочевидный ключ! Собственно говоря, приведенная далее ниже программа (листинг 8.11) именно так и делает.:

Листинг 8.11. [crackme.765B98ECh.c] Использование rand() для хранения ключа шифровки

/*----------------------------------------------------------------------------

*

* НЕЯВНАЯ ГЕНЕРАЦИЯ КЛЮЧА РАСШИФРОВКИ С ПОМОЩЬЮ RAND()

* ====================================================

*

* шифрует/расшифровывает файлы, используя функцию rand() для генерации

* ключа; поскольку функция rand() при каждом запуске дает одну и ту же

* последовательность, устанавливаемую srand(), мы получаем оччччень длинный

* и не периодичный ключ шифрования, "ослепляющий" атаку по открытому тексту.

* К тому же, если чуть-чуть изменить код rand(), то IDA не сможет ее

* распознать (правда, это не сильно усложнит взлом, т.к. реализация функции

* rand() в подавляющем большинстве случаев до смешного проста).

* дополнительные уровни защиты обеспечиваются запутываем алгоритма

* обработки данных (можно, например, создать целую серию расшифровщиков,

* из которых полезные данные будет выдавать только один, а остальные

* станут взращать бессмысленный мусор)

*

* NOTE: чтобы зашифровать оригинальный файл, запустите программу

* с ключом "-crypt" это достаточно сделать один раз (файл, поставляемый

* на CD-диске, прилагаемом к книге, уже зашифрован и попытка его повторной

* зашифровке приведет к прямо противоположному результату - файл будет

* записан на диск в расшифрованном виде)

*

* Build 0x001 09.07.2003

----------------------------------------------------------------------------*/

#include <stdio.h>

#include <math.h>

#define FNAME "file.dat" // имя файла для (за|ра)сшифровки

#define MAX_SIZE (100*1024) // максимально возможный размер файла

#define SEED 0x666 // установка последовательности rand()

// это число может быть любым, главное

// чтобы оно было!

//--[crypt]-------------------------------------------------------------------

// fname - имя файла

// buf - указатель на буфер, куда помещать расшифрованные данные

// buf_size - размер буфера

// need_store - требуется ли записывать (за|ра)сшифрованный файл на диск

// :0 - не записывать, != 0 - записывать

//----------------------------------------------------------------------------

crypt(char *fname, char *buf, int buf_size, int need_store)

{

FILE *f;

long a, b;

// не забудьте явно проинициализировать генератор случайных чисел, иначе

// если другие ветки программы так же используют rand(), результат

// расшифровки получается "плавающим"

srand(SEED);

// открытие расшифровываемого файла

f=fopen(fname, "rb"); if (f==0) return -1;

// загрузить данные в буфер

a = fread(buf, 1, buf_size, f); if (!a || (a == buf_size)) return -1;

// (за|ра) сшифровать содержимое буфера ключом, налету генерируемом

// функцией rand()

for (b = 0; b < a; b++) buf[b] ^= (rand() % 255); fclose(f);

// отладочный шлюз для автоматической шифровки файла

if (need_store)

{

f=fopen(fname, "wb"); if (f==0) return -1;

fwrite(buf, 1, a, f); fclose(f); return -1;

}

return a;

}

main(int argc, char** argv)

{

long a,x;

long need_store = 0;

unsigned char buf[MAX_SIZE];

// TITLE

fprintf(srderr,"crackme 765b98ec by Kris Kaspersky\n");

// если есть отладочный ключ -crypt зашифровать

if ((argc > 1) && !strcmp(argv[1],"-crypt")) need_store++;

// загрузить файл FNAME, расшифровать и вывести его содержимое на экран

if ((x=Crypt(FNAME, buf, MAX_SIZE, need_store))!=-1)

for (a=0;a<x;a++) printf("%c",buf[a]);

}

Синдромный декодер

Грубо говоря, синдром есть остаток деления декодируемого кодового слова c(x) на порожденный полином g(x), и, если этот остаток равен нулю, кодовое слово считается неискаженным. Ненулевой остаток свидетельствует о наличии по меньшей мере одной ошибки. Остаток от деления дает многочлен, независящий от исходного сообщения и определяемый исключительно характером ошибки (syndrome— греческое слово, обозначающее совокупность признаков и/или симптомов, характеризующих заболевание).

Примечание

(Syndrome (синдром) — греческое слово, обозначающее совокупность признаков и/или симптомов, характеризующих заболевание.)

Принятое кодовое слово v

с компонентами vi = ci + ei, где i = 0, … n – 1, представляет собой сумму кодового слова c

и вектора ошибок e. Цель декодирования состоит в очистке кодового слова от вектора ошибки, описываемым полиномом синдрома и вычисляемом по формуле Sj = v(aj + j0 – -1), где j изменяется от 1 до 2t, а a представляет собой примитивный член "альфа", который мы уже обсуждали в предыдущемй разделеглаве. Да, мы снова выражаем функцию деления через умножение, поскольку деление — крайне неэффективная в смысле производительности операция.

Блок схема устройства, осуществляющего вычисление синдрома приведена на рис. 21.44. Как видно, она основана представляет собой типичный фильтр (сравните ее со схемой рис. 21.2), а потому ни в каких дополнительных пояснениях не нуждается.

Рис. 21.4.4. 0x338 Блок-схема цепи вычисления синдрома

Вычисление синдрома ошибки происходит итеративно, так что вычисление результирующего полинома (также называемого ответом от английского "answer") завершается непосредственно в момент прохождения последнего символа четности через фильтр. Всего требуется 2t

циклов "прогона" декодируемых данных через фильтр, — по одному прогону на каждый символ результирующего полинома.

Пример простей программной реализации синдромного декодера содержится в листинге 21.20[Y71] , и он намного нагляднее его словесного описания.

Синхрогруппы, объединяющие битыmerging bits и DSV

Объединяющие биты (merging bits) решают по меньшей мере три важнейших задачи, без которых считывание информации с лазерного диска было бы невозможным.

Во-первых, объединяющие биты препятствуют возникновению конфликтных ситуаций, образующихся на стыке двух EFM-слов одно из которых оканчивается на единицу, а другое с этой самой единицы и начинается (см. рис. 1.110x042). Поскольку две единицы (каждая из которых соответствует переходу с пита (pit)'a в ленд (laend) или наоборот) должны быть разделены по меньшей мере двумя нулями, такая комбинация считается запрещенной, —– считывающее устройство попросту не заметит, что здесь что-то есть (протяженность одного питаpit'a/лендland'a намного меньше диаметра сфокусированного лазерного пятна и потому для уверенного распознавания его длину приходится увеличивать как минимум до 3T, подробнее см. рис. 1.12 0x02C). С другой стороны, если "хвост" одного из EFM-слов состоит из восьми подряд идущих нулей, а другое EMF-слово с тех же самых восьми нулей и начинается, то – на их стыке образуется цепочка из шестнадцати нулей, при чтении которой произойдет ошибка, т. к. по стандарту между двумя соседними единицами должно находиться не более одиннадцати нулей, в противном случае погрешность определения длины такой последовательности становится очень большой. (Ввы не пробовали измерять ученической линейкой расстояние между Ленинградом и Москвой? —– попробуйте и тогда прочувствуете всю суть проблемы целиком). Короче говоря, объединяющие биты выбираются так, чтобы между двумя соседними единицами было не меньше трех, но и не больше одиннадцати нулей.

Рис. 1.11.унок 11 0х042 Объединяющие биты в действии

Во-вторых, объединяющие биты предотвращают возникновение ложных синхрогрупп в неположенном мете. Последовательность бит, образующий синхрогруппу (для справки это —– 100000000001000000000010) может встречаться только в заголовке фрейма и потому служит в качестве своеобразного индикатора его начала.

Когда читающая головка перемещается поперек спиральной дорожки в поисках заданного сектора, ей очевидно каким-то образом приходится выясняить в каком именно месте она находится в данный конкретный момент: в начале, середине фрейма или даже середине EFM-слова. Как это осуществляется? Считывающее устройство пропускает через себя поток цифровых данных до тех пор, пока ему не встретится очередная синхрогруппа. Ага! —– говорит "думательное" устройство CD-ROM привода, – теперь-то я точно знаю, что это действительно начало нового фрейма, а не что ни будь еще! Представляете, какая "каша" началась, если бы "паразитная" синхрогруппа случайно появилась бы в середине фрейма? А ведь ни будь объединяющих битов, то – такое происшествие происходило бы регулярно! Рассмотрим, например, следующие EFM-слова: 10000000000100 и 00000000100100. Если их "склеить" вместе, то образуется паразитная синхрогруппа 100000000001000000000010 (в тексте которая, как было указано ранее, может встречаться только в заголовке фреймаона выделена жирным шрифтом) плюс еще четыре бита 0100 [n2k39] и при попытке чтения такого фрейма произойдет крах. Объединяющие биты, связывающие такие EMF-слова, позволяют всего этого избежать.

Рис. 1.12. унок 12 0x2C Форма высокочастотного сигнала, образующегося при чтении последовательности питов (pits) и лендтов (lands) и его итерпретацияинтерпретация

В третьих… Посмотрите на рис. 1.12

0x02C, —– лазерный диск не имеет никакой иной разметки, кроме самой спиральной дорожки, состоящей из чередующихся питpit'ов и лендlend'ов, при быстрой смене которых возникает высокочастотный, так называемый HF (High Frequency) сигнал, схематически изображенный на графике (б). Этот сигнал имеет большое значение в удержании считывающей головки на спиральной дорожке, поскольку никакого другого способа отличить дорожку от междорожечных "междурядий" и нет. Другая сложность связана с отсутствием опорного сигнала, без которого считывающее устройство не может с уверенностью отличить темные участки поверхности от светлых.

Некоторые источники и в том числе FAQ ( Frequently Asked Questions, часто задаваемые вопросы) по CD-ROM утверждают, что "…если в фотодатчик попадает яркий свет (стандартом предусмотрено, что при полном отражении должно отражаться не менее 70 процентов света-, то "проигрыватель" понимает, что это ровное место на диске ("land"), а если в датчик попадает менее яркий свет, это означает, что в данном месте на диске находится углубление ("pit")". На самом деле, это довольно вольная интерпретация стандарта, который буквально горит следующее "The information contained in the HF signal is extracted in the form of the positions of the crossings of the HF signal with a decision level ID. This decision level ID is the level in the middle of the extreme values of I3" —– "Информация, заключенная в HF-сигнале извлекается в форме позиции, в которой происходит пересечения сигнала с пороговым уровнем ID. Пороговый уровень определяется как половина максимального значения I3 (I3 —– уровень сигнала, соответствующий максимальной частоте смены пи pitт'ов и лендlend'ов)". Величина в 70% взята совсем из другого раздела стандарта, описывающего какой должна быть амплитуда модуляции (Modulation amplitude) должна быть, но ничего не говорящий о том, как именно она модулируется! Как говориться, —– почувствуйте разницу!

А теперь представьте, что произойдет, если на каком-то участке спиральной дорожке окажется значительный избыток питовpit'ов по отношению к лендам,land'ам или наоборот. Вместо переменного высокочастотного сигнала, привод будет считывать постоянный ток высокого или низкого уровня, но в отсутствии опорного сигнала "думающему" устройству привода будет не так-то просто разобраться какой из них какой! Короче говоря, в пределах одного фрейма (сектора?) питpit'ов и лендlend'ов должно быть поровну.

Но за счет чего такое равенство достигается?! Не можем же мы в самом деле писать на диск строго упорядоченные последовательности! К тому же, даже беглого взгляда на таблицу кодировки EMF достаточно чтобы понять, что ноль явно доминирует над единицей и какие бы EMF-последовательности мы только ни записывали, —– "кворума" по единицам мы не наберем… Стоп! Ведь между двоичными битами и питамиpit'ами (лендамиlend'ами) нет прямого соответствия, и двоичный ноль может быть закодирован как питомpit'ом, так и лендlend'ом! Представим себе, что мы записываем на диск EMF-последовательность "10000000100000".

Несмотря на явный избыток двоичных нулей, этот EMF-код содержит приблизительно одинаковое количество питовpit'ов и лендlend'ов (см. рис. 1.13,0x043 a).

Рис. 1.13.унок 13 0х043 ДемостнацияДемонстрация вычисления DSV

Для более точного подсчета этого соотношения ввели специальную величину —– DSV (Digital Sum Value), которая вычисляется следующим образом: изначально DSV равно нулю, но каждый питpit увеличивает его на единицу, а каждый лендlend на единицу уменьшает. В частности, для EFM-последовательности "10000000100000" значение DSV равно двум (см. рис. 1.13, 0х043 а). Именно двум, а не "минус двум", т. к. нас интересует только модуль числа, но не его знак (действительно, если бы эта последовательность начиналась не с питpit'a, а с лендlend'a, то мы бы получили прямо противоположный результат —– восемь "+" и шесть "–").

По стандарту, значение DSV, вычисленное для целого фрейма (сектора?) (сектора) должно находится в интервале от 2 до 10, в противном случае, такой сектор будет читаться с трудом, если вообще будет читаться! А ведь далеко не все EFM-коды могут похвастаться невысоким значением DSV, —– взять, например, хотя бы "00010010000000", DSV которого равно 8. Да, эта величена формально удовлетворяет требованиям стандарта, но если таких последовательностей на диске наберется хотя бы с десяток, значение DSV катастрофически возрастет аж до восьмидесяти!!!

Снижения уровня DSV до предельного допустимого минимума —– это и есть третья задача, с которой справляются объединяющие биты. Как они это делают? Взгляните на рис. 1.13, 0x043.в) —– где за одним EFM-словом, обладающим резко положительным DSV, следует другое EFM-слово с высоким DSV. На самом деле, как уже говорилось ранеевыше, DSV не имеет знака, точнее, действительный знак EFM-слова зависит не от самого этого слова, но от его контекста! Рассмотрим это на примере вырожденной последовательности: "…00000000…".

Поскольку, двоичный ноль соответствует отсутствию изменений в данном месте поверхности диска, то эта последовательность может быть закодирована как восьмью лендlend'ами, так и восемью питpit'ами. Теперь предположим, что мы записываем на диск два EFM-слова, оба каждый из которых имеют значительный избыток лендlend'ов. Можно ли превратить лендlend'ы второго слова в питpit'ы? Да, если хотя бы один из трех объединяющих битов будет равен единице. А единица, как известно, соответствует переходу из лендlend'a в питpit (ну или наоборот), в результате чего второе EFM-слово начнется с пит pit'a и его значение DSV станет резко отрицательным (то есть, попросту говоря она приобретет избыток питpit'ов над лендlend'ами). В результате, EFM-слово с резко положительным DSV будет в той или иной степени компенсировано EFM-словом с резко отрицательным DSV и их общее DSV окажется где-то в районе нуля, – (см. рис. 1.13) 0х043.

Зачем вам, прикладному программисту, знать все эти подробности физического кодирования? А затем, что требования, предъявляемые к объединяющим битам взаимно противоречивы и могут существовать крайне неблагоприятные EFM-последовательности с неустранимо высоким значением DSV. Одна из таких последовательностей и показана на рис. 1.01x024. Смотрите, на конце первого EFM-слова находится восемь нулей, а, поскольку более десяти подряд идущих нулей категорически недопустимо, первый или второй из объединяющих битов обязательно должен быть равен единице. Но в этом случае, следующее EFM-слово приобретает резко отрицательное значение DSV, которое никак не удается скомпенсировать, поскольку между вторым и третьим EFM-словами может присутствовать лишь однако одна-единственная комбинация объединяющих бит "000"., – а Все остальные Любые другие обречены на "провал", т. к. нарушают правило "не менее двух нулей между соседними единицами". В результате, третье EMF-слово также выходит с резко отрицательным DSV-значением и, если мы заполним этой последовательностью весь сектор целиком, его суммарное DSV окажется катастрофически отрицательным!

Рис. 1.14. унок 14 0x024 EFM-последовательность с катострофическикатастрофически низким DSV

Для предотвращения появления подобных последовательностей, все записываемые на диск данные предварительно скремблируются, т. е. преобразуются в псевдослучайную последовательность, близкую по своим характеристикам к "белому шуму". Соответственно, при чтении данных выполняется обратная операция. Однако, при желании скремблер легко обойти! Некоторые защиты от копирования именно так и поступают (см. разд. "Защиты, основанные на «слабых» секторах" главы 9).

Скремблирование

Перед записью на диск, содержимое сектора в обязательном порядке подвергается скремблированию (от английского scrambling —– перемешивание), – т. е. преобразуются в псевдослучайную последовательность, близкую по своим характеристикам к "белому шуму", что исключает непреднамеренное образование регулярных последовательностей с высоким значением DSV —– такие последовательности с точки зрения считывающего устройства считаются крайне неблагоприятными и читаются весьма нестабильно (подробнее об этом см. разд. "Синхрогруппы, объединяющие биты и DSVСинхрогруппы, merging bits и DSV" этой главы).

СкремблируетсяСкремблируются все поля сектора, кроме 12-байтовой синхрогруппы в его начале (если скремблировать и синхрогруппу, то – как потом ее прикажете находить в потоке данных?), что в совокупности составляет 2340 байт данных (см. рис. 1.15 0х045).

Рис. 1.15. унок 15 0х045 Формат сектора с точки зрения скремблера

Скремблирование осуществляется записывающим приводом на аппаратном уровне и совершенно незаметно для программиста. Соответственно, при чтении сектора выполняется обратная процедура, т. е. происходит "скремблирование наоборот" или "де-скремблирование", в процессе чего сектор очищается от "белого шума" и преобразуется к своему исходному виду.

Прозрачность механизма скремблирования создает обманчивое впечатление, что значение его алгоритма совершенно бесполезно для программиста и представляет интерес лишь для разработчиковм аппаратуры. На самом же деле это не так. Коль скоро скремблер для того и придуман, чтобы исключить непреднамеренное появление неблагоприятных последовательностей, то стало быть умение умышленно формировать такие последовательности умышленно

создавать, позволяет создавать диски нечитаемые на аппаратном уровне. Тоже мне новость! —– хмыкнете вы. Создать нечитаемый диск —– много ума не надо. Вжик циркулем по отражающему слою и "родная мама его не узнает".

А еще есть пресс-папье и просто кувалда. Шутки шутками, но весь фокус в том, что благодаря наличию корректирующих кодов можно создать неблагоприятную последовательность, вычислить соответствующие ей корректирующие коды и в слегка измененном виде изменить записать эту последовательность на диск так, чтобы с одной стороны она из неблагоприятной превратилась в благоприятную, а с другой —– при прохождении сквозь декодер Рида-Соломона восстанавливать в свой исходный —– неблагоприятный вид. Попытка скопировать такой диск штатным копировщиком ни к чему хорошему не приведет, т. к. он запишет неблагоприятную последовательность в том виде как она есть, и при ее чтении которой наверняка произойдет ошибка! Захватывающая перспектива, не правда ли? Подробнее об этом приеме мы поговорим в главе 6 , а пока же сосредоточимся на скремблере.

Алгоритм скремблирования, согласно стандарту ECMA-130, выглядит так: "Each bit in the input stream of the scrambler is added modulo 2 to the least significant bit of a maximum length register. The least significant bit of each byte comes first in the input stream. The 15-bit register is of the parallel block synchronized type, and fed back according to polynomial x15 + x + 1. After the Sync of the Sector, the register is pre-set with the value 0000 0000 0000 0001, where the ONE is the least significant bit" ("Каждый бит входного потока скремблера суммируется по модулю 2 с наименее значимым битом максимальной длины регистра. Наименее значимый бит каждого байта, проходит первым во входном потоке. 15-битный регистр представляет собой параллельный блок синхронизированного типа, и заполняется в соответствии с полиномом x15 + x + 1. После прохождения синхрогруппы сектора, – которая не скремблируется, – регистр инициализируется значением 0000.0000.000.0001, где ЕДИНИЦА есть наименее значимый бит" (, см. рис. 1.16 0x44).

Рис. 1.16. унок 16 0х044 Блок схема скремблера

Листинг 1.1. Программная модель скремблера к рис. 1.16

UpdateShiftRegister()

{

int i;

for(i = 0; i < 8;i++)

{

int hibit = ((ShiftRegister & 1)^((ShiftRegister & 2)>>1)) << 15;

ShiftRegister = (hibit | ShiftRegister) >> 1;

}

}

void Scramble()

{

int i;

for (i=12;i<2352;i++)

{

Scrambled[i] = Scrambled[i] ^ (ShiftRegister&0xFF);

UpdateShiftRegister();

}

}

Листинг 1 Программная модель скремблера к рис. 0x044

Непонятно? Мне тоже было непонятно…. во всяком случае до тех пор, пока я не взял в руки дизассемблер и не "распотрошил" копировщик дисков Clone CD. Как известно, программа [n2k40] Clone CD великолепно справляется с защитами, основанными на слабых секторах (см. ….), а раз так, то – он должен содержать в себе свой собственный скремблер.

Действительно, среди функций, экспортируемых динамической библиотекой ElbyECC.dll (входящей в состав Clone CD) обнаруживается однао [n2k41] очень любопытнаяое функцияимя: RawSrcambleSector, дизассемблерный листинг которойго выглядит следующим образом (листинг 1.2).так:

Листинг 1.2. Пример реализации алгоритма скремблирования, позаимствованный из Clone CD

.text:100020E0 RawScrambleSector proc near

.text:100020E0

.text:100020E0 arg_0 = dword ptr 4

.text:100020E0

.text:100020E0 mov eax, [esp+arg_0] ; загружаем переданный аргумент в EAX

.text:100020E4 mov ecx, offset ScrmblrTbl ; в ECX – указатель на ScrmblrTbl

.text:100020E9 add eax, 0Ch ; пропускаем 12 байт синхропослед.

.text:100020EC push esi ; сохраняем ESI

.text:100020ED push edi ; сохраняем EDI

.text:100020EE sub ecx, eax ; вычисляем дельту

.text:100020F0 mov edx, 249h ; 2340 / 4 скремблируемых байт

.text:100020F5

.text:100020F5 loc_100020F5: ; CODE XREF: RawScrambleSector+22vj

.text:100020F5 mov esi, [ecx+eax] ; взять очередной DWORD из таблицы

.text:100020F8 mov edi, [eax] ; взять очередное скремблируемое DWORD

.text:100020FA xor edi, esi ; ксорим

.text:100020FC mov [eax], ed ; записываем результат

.text:100020FE add eax, 4 ; следующий DWORD

.text:10002101 dec edx ; уменьшить счетчик

.text:10002102 jnz short loc_100020F5 ; мотать цикл

.text:10002104 pop edi ; восстанавливаем регистр EDI

.text:10002105 pop esi ; восстанавливаем регистр EDI

.text:10002106 retn ; возвращаемся из функции

.text:10002106 RawScrambleSector endp

Листинг 2 Пример реализации алгоритма скремблирования, позаимствованный из Clone CD

Анализ дизассемблерного листинга показывает, что громоздкой и ресурсоемкой "возне" с полиномом разработчики программы Clone CD[n2k42] предпочли быстрый табличный алгоритм, сводящийся к наложению на скремблируемый сектор псевдослучайной последовательности посредством операции XOR. Фактически, мы получили ни что иное, как "одноразовый блокнот" Вернама, длина "секретного" ключа которого равна длине скремблируемой части сектора (2340 байт для справки). Будучи переведенным на язык высокого уровня данный алгоритм будет выглядеть приблизительно так как это показано в листинге 1.3.:

Листинг 1.3. Пример реализации табличного алгоритма скремблирования на языке Си

RawScrambleSector (char *raw_sector)

{

int a;

DWORD *p;

DWORD *MyScramblerTable = (DWORD *) ScramblerTable;

p = (DWORD*)(raw_sector + 12);

for (a = 0; a < 2340 / 4; a++)

{

p[a] ^= MyScramblerTable[a];

}

}

Листинг 3 Пример реализации табличного алгоритма скремблирования на языке Си

Теперь Оостается разобраться лишь непосредственно с самой псевдослучайной последовательностью, первые восемь членов которой (выдранные[n2k44] полученные с помощью дизассемблераом из того же Clone CD) выглядят следующим образом (листинг 1.4). так:

Листинг 1.4. Первые восемь членов псевдослучайной последовательности, используемой для скремблирования сектора, полученные из копировщика CloneCD

dd 060008001h

dd 01E002800h

dd 006600880h

dd 081FE02A8h

dd 028606080h

dd 0889E1E28h

dd 0AAAE6668h

dd 0E0017FFCh

Листинг 4 Первые восемь членов псевдослучайно последовательности, используемой для скремблирования сектора, выдранные из Clone CD

Вся таблица слишком великавелика, для того чтобы быть приведенной здесь целиком (даже напечатанная самым мелким шрифтом, который только допускают санитарные нормыслужбы, она занимает целую страницу, —– свыше четырех тысяч знаков, которые очень трудно "перебить" с бумаги в компьютер, не допустив при этом ошибок). Поэтому, представляет интерес найти закономерность, которой связаны члены данной последовательности, и воссоздать алгоритм, вычисляющий все члены последовательности по первому из них. Эта маленькая программистская головоломка отнюдь не так сложна, какой кажется поначалу. Да, беглый взгляд на первые восемь членов псевдослучайной последовательности не обнаруживает и намека на их природу —– числа меняются хаотично и сильно смахивают на "пляшущих человечков" над которыми ломал голову Шерлок Холмс. Только частотный анализ в данном случае бесполезен и в "лоб" эту задачу не решить. Но ведь мы начинаем анализ отнюдь не на пустом месте! Во-первых, нам достоверно известно, что скремблирование осуществляется по 16-разрядным словам (разрядность регистра скремблера как раз и составляет 16 бит), а раз так, то и анализировать мы должны именно слова, а не двойные слова.

То, что выполнение операции XOR[n2k45] "ксоренье" идет 32- битными кусками ничего не меняет, ведь – она XOR побитовая операция и потому конкретная разрядность операндов никак не влияет на конечный результат! Во-вторых, анализ закономерностей выгоднее всего проводить на битовом уровне, т. к. именно на битовом уровне эта псевдослучайная последовательность и генерируются.

Следующий Скрипт

(script)[n2k46] , показанный в листинге 1.5, автоматически преобразует все элементы таблицы в 16-разрядные слова, отображаемые в двоичном виде. Запустите дизассемблер IDA Pro, нажиме <F2> и загрузите файл, содержащий этот скрипт. Затем, подогнав курсор к первому элементу таблицы, нажмите <Shift-F2> и введите следующую команду: x2bin(ScreenEA(), ScreenEA()+2340, 2). Комбинация <Ctrl-Enter> (в ранних версиях IDA Pro просто <Enter>) запустит скрипт на выполнение.:

Листинг 1.5. Скрипт на IDA-Си, преобразующий элементы таблицы в двоичный вид

// x_start - начальный адрес для преобразования

// x_len - кол-во байт для преобразования

// x_pow - кол-во байт в одном элементе

static x2bin(x_start, x_end, x_pow)

{

auto a,p;

for(p=x_start;;)

{

// преобразуем в элемент нужной разрядности

if (x_pow == 1) MakeByte(p); else if (x_pow == 2) MakeWord(p); else

if (x_pow == 4) MakeDword(p); else return 0;

// в двоичный вид

OpBinary(p, 0);

// след. элемент

p = p + x_pow;

// выход, если все уже сделано

if (p>x_end) break;

}

}

Листинг 5 Скрипт на IDA-Си, преобразующий элементы таблицы в двоичный вид. Запустите IDA, нажиме <F2> и загрузите файл, содержащий этот скрипт. Затем, подогнав курсор к первому элементу таблицы, нажмите <Shift-F2> и введите следующую команду "x2bin(ScreenEA(), ScreenEA()+2340, 2)".

Комбинация <Ctrl-Enter> ( в ранних версиях IDA просто <Enter>) запустит скрипт на выполнение.

"Обновленная" псевдослучайная последовательность скремблера должна выглядеть так как показано в листинге 1.6 (в немниже приведены 16 ее первых членов).:

Листинг 1.6. Псевдослучайная последовательность, записанная в виде 16-разрядных слов, отображаемых в двоичной нотации

dw 1000000000000001b

dw 0110000000000000b

dw 0010100000000000b

dw 0001111000000000b

dw 0000100010000000b

dw 0000011001100000b

dw 0000001010101000b

dw 1000000111111110b

dw 0110000010000000b

dw 0010100001100000b

dw 0001111000101000b

dw 1000100010011110b

dw 0110011001101000b

dw 1010101010101110b

dw 0111111111111100b

dw 1110000000000001b

Листинг 6

псевдослучайная последовательность, записанная в виде 16-разрядных слов, отображаемых в двоичной нотации

Теперь определенная закономерность сразу же бросается в глаза (вот что значит правильно отформатировать листинг!). Биты каждого последующего элемента смещаются на одну позицию вправо, прижимаясь к логическому "востоку", образуя своеобразную битовую "струю", которая в своем диагональном течении линейно увеличивается в размерах (каждый последующий элемент добавляет ей еще один бит ширины), но на определенном этапе внезапно разбивается на ряд более мелких ручейков, причудливые переплетения которых образуют бессмысленную мешанину. Тем не менее, "физические" принципы, лежащие в основе этого "гидрологического" сооружения, все еще скрыты непроницаемой вуалью тумана и нам не остается ничего иного, кроме как брести наугад, полагаясь лишь на свою интуицию и удачу.

Что мы знаем? Немного… Скремблер выполняет операцию XOR[n2k47] "ксорит" над содержимымое своего внутреннего регистра ис потоком скремблируемых данных и после каждого "отскремблированного" 16-?разрядного слова модифицирует значение этого регистра… но вот как?! Давайте возьмем два соседних элемента нашей псевдослучайной последовательности и попробуем подобрать такую последовательность операций, которая из предыдущего элемента порождала бы следующий.

Возможных вариантов не так уж и много: сдвиг, XOR, AND и OR. Навряд ли создатели CD-?ROM использовали в скремблере что-то еще.

Итак, будет будем оттапливаетсяотталкиваться от того, что "Исаак родил Абрама", то есть от того как скремблер из числа 0110000000000000b скремблер неизвестным науке образом получил число 0010100000000000b. Для компенсации сдвига (который явно имел место) сместим последующий элемент на один бит влево и запишем оба числа одно под другим (по типу сложение по модулю два в столбик):

dw 011000000000000b

dw ???????????????b XOR

-------------------

dw 010100000000000b

Неизвестное слагаемое здесь не найдет только ленивый. Операция XOR над 011000000000000b [n2k48] и XOR 010100000000000b дает…001100000000000b. Постой! Но ведь это же наш исходный член, только сдвинутый на одну позицию вправо! Ну-ка, а как поведет себя следующая пара чисел? Сгорая от нетерпения складываем:

dw 010100000000000b

dw ???????????????b XOR

-------------------

dw 0001111000000000b

Ага, операция XOR над 010100000000000b и XOR 0001111000000000b дает 001010000000000b, значит, мы на верном пути! Наскоро написав простейший скрипит, вычисляющий последующие члены на основе предыдущих мы получим верный результат для всех членов последовательности со второго по седьмой включительно, а вот дальше… Дальше теория и практика разойдутся как большинство супругов. Неожиданно в старшем разряде возникнет единица, которую никто не ждал и которая, естественно, в следующей итерации порождает паразитный "ручеек". Может быть, сдвиг бит в слове происходит циклически, т. е. младший бит "заворачивается" наверх? Но нет, попытка вычисления последующихй членов не подтверждает этой теории.

Провозившись пару часов в попытках найти в доступной мне литературе хоть какую-то информацию о полиномах и особенностях их реализации, я так ни к чему и не пришел. В конце концов, вспоминиав, что "лучше за день долететь, чем за час добежать", я просто распечатал первую сотню членов псевдослучайной последовательности и вручную рассчитал каждый последующий элемент на основе предыдущего данного.

Затем просто отметил все обнаруженные исключения. Выяснилось, что 15-й и 14-й биты (считая от нуля) временами совершают "самопроизвольные" перескоки из нуля в единицу и наоборот. Остальные биты вели себя в полном соответствии с теорией.

Осталось всего ничего —– выяснить при каких условиях происходят эти битовые "мутации". Быстро обнаружилось, что если первый, считая от нуля, бит вычисленного члена последовательности равен единице, то его 15-й бит инвертируется (это действительно легко заметить, особенно если на распечатке). Чуть сложнее далось второе исключение из правил: если нулевой бит вычисленного члена равен единице, то его 15-й и 14-й биты инвертируетсяинвертируются. Соответственно, если и 0-й и 1-й биты содержат по единице, до в силу двойной инверсии 15-го бита реально инвертируется лишь 14-й бит (см. рис. 1.17 0х46). Все! Теперь мы можем рассчитать нашу псевдослучайную последовательность целиком!

Рис. 1.17.унок 17 0x046 Расчет скремблируемой последовательности

Исходный текст программы, генерирующей скремблерную последовательность приведен в листинге 1.7ниже. Здесь и далее в квадратных скобках приведено название файла, находящегося на прилагаемом к книге компакт-диске с соответствующим листингом. Конечно, это далеко не верх оптимизации, но в плане наглядности данный пример весьма удачен.

Листинг 1.7. [/etc/RawScrambler.c] Программа для расчета скремблируемой последовательности

/*---------------------------------------------------------------------------

*

* ГЕНЕРИРУЕТ ПОСЛЕДОВАТЕЛЬНОСТЬ ДЛЯ CD-СКРЕМБЛЕРА

* ===============================================

*

* build 0x001 @ 07.06.2003

----------------------------------------------------------------------------*/

#include <stdio.h>

// контрольный фрагмент истинной последовательности для проверки программы

// -----------------------------------------------------------------------

//0x8001,0x6000,0x2800,0x1e00,0x0880,0x0660,0x02a8,0x81fe,0x6080,0x2860,0x1e28,

//0x889e,0x6668,0xaaae,0x7ffc,0xe001,0x4800,0x3600,0x1680,0x0ee0,0x04c8,0x8356,

//0xe17e,0x48e0,0x3648,0x96b6,0xeef6,0xccc6,0xd552,0x9ffd,0xa801,0x7e00,0x2080,

printf_bin(int a)

{

int b;

for(b = 15; b >= 0; b--) printf("%x",(a & (1<<b))?1:0);printf(" %x\n",a);

}

main()

{

int a, tmp;

int reg = 0x8001; // первый элемент скремблерной последовательности

for(a = 1; a < 1170/* длинна скремблируемой части сектора в словах*/; a++)

{

// вывод на печать

printf_bin(reg);

if ((a % 8) == 0) printf(".............%03d.................\n",a /8);

// сложение по модулю два со свдигом

tmp = reg >> 1; tmp = reg ^ tmp; reg = tmp >> 1;

// обработка полнинома x^15+x+1, что эквив. 1<<15 + 1<<1 + 1<<0

if (reg & 1<<1) reg = reg ^ (1<<15);

if (reg & 1<<0) reg = reg ^ ((1<<15) | (1<<14));

}

}

Сложение и вычитание в полях Галуа

Сложение по модулю два в полях Галуа тождественно вычитанию и реализуется битовой операцией XOR (исключающее ИЛИ). Этот вопрос мы уже обсуждали при изучении полиномиальной арифметики, поэтому не будем лишний раз повторяться, а просто приведем законченный пример программной реализации функции сложения/вычитания (листинг2.12).:

Листинг 21.12. Функция, реализующая сложение/вычитание в полях Галуа

// функция возвращает результат сложения (вычитания)

// двух полиномов a и b по модулю 2

int gf_sum(int a, int b)

{

return a ^ b;

}

Способы разоблачения защитных механизмов

Защита, нуждающаяся в низкоуровневом доступе кс CD, обязательно выдаст себя наличием функций DeviceIoControl и/или SendASPI32Command в таблице импорта. Если же защитный механизм загружает эти функции динамически, "поймать его за хвост" можно установкой точек останова на LoadLibrary/GetProcAddress

[Y148][n2k149] (однако опытные программисты могут отважиться на самостоятельный поиск требуемых им функций в памяти, –— и это отнюдь не такая трудная задача, какой она кажется).

Также в теле программы могут присутствовать строки: "\\.\", "SCSI", "CdRom", "Wnaspi32.dll" и другие. Установив точку останова на первый байт строки, мы сможем мгновенно локализовать защитный код при первом его к ним обращении. Чтобы этого не произошло, разработчики часто шифруют все текстовые строки, однако большинство из них ограничивается примитивной статической шифровкой (которая обычно осуществляется программой ASPack'ом или подобныподобнойми ейму программами), а потому, если дождаться завершения расшифровки и вызвать отладчик после, а не до запуска программы, все текстовые строки предстанут перед нами в прямом виде! Динамическая шифровка намного надежней. В этом случае текстовые строки расшифровываются непосредственно перед их передачей в соответствующую API-функцию, а потом зашифровываются вновь. Но и динамическую шифровку при желании можно преодолеть! Достаточно поставить условную точку останова на функцию CreateFile, которой эти текстовые строки и передаются, всплывая в том и только в том случае, если первые четыре байта имени файла равны "\\.\". Пример ее вызова может выглядеть, например, так: "bpx CreateFileA if (*esp->4=='\\\\.\\')", после чего останется только "пожинать урожай".

Естественно, под "урожаем" понимается, во-первых, имя самого открываемого файла, а точнее –— драйвера (это уже многое что дает), и, во-вторых, возращенный функцией CreateFile дескриптор.

Какие же фокусы используют разработчики, чтобы затруднить анализ драйверов? Ну, вот, например: шифруют текстовую строку с символьным именем устройства, которое создает драйвер при своей загрузке. В результате, хакер точно знает, что защитный код открывает устройство "\\.\MyGoodDriver", но не может быстро установить: какому именно драйверу это имя соответствует. Если же шифровка отсутствует, то задача решается простым контекстным поиском. Вот, например, захотелось нам узнать: какой именно драйвер создает устройство с именем MbMmDp32 –— заходим при помощи файлового менеджера [n2k150] FAR'ом в папку WINNT\System32\Drivers, нажимаем <ALT>+<-F7> и в строку поиска вводим "MbMmDp32", не забыв установить флажок "Use all installed character tables" (в противном случае менджер FAR ничего не найдет, т. к. строка должна задаваться в Unicodeуникоде). Прошуршав некоторое время диском, файловый менеджер FAR выдаст единственно правильный ответ: ASPI32.SYS. Это и есть тот самый драйвер, который нам нужен! А теперь представьте, что строка с именем зашифрована… Если драйвер загружается динамически, то это еще полбеды: просто ставим точку останова на функциюи IoCreareDevice и ждем "всплытия" отладчика. Затем даем команду P RET и по карте загруженных моделей (выдаваемых командой mod) смотрим –— кто "проживает" в данном регионе памяти. С драйверами, загружающимися вместе с самой операционной системой, справиться значительно сложнее и, как правило, отыскивать нужный драйвер приходится методом "тыка". Часто в этом помогает дата создания файла, –— драйвер, устанавливаемый защищенным приложением, должен обычно имееть ту же самую дату создания, что и остальные его файлы. Однако защитный механизм может свободно манипулировать датой создания по своему усмотрению, так что это не очень-то надежный прием. Хороший результат дает сравнение содержимого каталогадиректории WINNT\System32\Drivers до и после инсталляции защищенного приложения, –— очевидно, защита может скрываться только среди вновь появившихся драйверов.

Сводная таблица характеристик различных интерфейсов

В сводной таблице, приведенной далее (табл.1.4.6)ниже, показаны основные характеристики всех ранеевышеописанных методик доступа. Как видно, наибольшее количество очков набрал метод доступа через ASPI, обеспечивающий простой, симпатичный и к тому же системно-независимый интерфейс управления накопителями. Следом на ним идет STPI, основой недостаток которого заключается в том, что он поддерживается лишь операционными системами семейства NT и не работает на "народной" Windows 9x. Неплохой идеей выглядит создание собственного драйвера, –— будучи реализованным под Windows NT и Windows 9x (кстати, WDM-драйвера на уровне исходного кода совместимы с этими двумя системами), обеспечит возможность работы ваших приложений как в NT, так и в Windows 9x.

Таблица 2.1.4.56. Сравнение различныхе методовы доступа в сравнении, неблагоприятные характеристики выделены жирным шрифтом

| Характеристика | Метод доступа | ||||||||||||||||||

| CDFS | cocked-mode | MSCDEX | ASPI | SPTI | SCSI port | mini port | own driver | IOPM | |||||||||||

| Наличие в ОС Windows 9x | –— | –— | + | + | –— | –— | –— | + | н/д | ||||||||||

| Наличие в ОС Windows NT | + | + | –— | + | + | + | + | + | + | ||||||||||

| Требует права системного администратораа | нет | нет | –— | нет | да | нет | нет | хз* | ** | ||||||||||

| Поддерживает CD-DA | да | нет | да | да | да | да | да | да | да | ||||||||||

| Поддерживает CD data | да | да | да | да | да | да | да | да | да | ||||||||||

| "Сырое" чтение с CD-DA | да | нет | да | да | да | да | да | да | да | ||||||||||

| "Сырое" чтение с CD data | нет | нет | да | да | да | да | да | да | да | ||||||||||

| Потенциально опасен | нет | нет | нет | да | нет | нет | нет | да | да | ||||||||||

| Хорошоо документированиров | да | да | да | да | нет | нет | нет | да | нет | ||||||||||

| Легкость использованиять? | да | да | нет | да | да | да | нет | нет | нет |

** — здесь и далее "хз" обозначает "зависит от реализации"

** — установка драйвера требует наличия прав администратора на локальной машине, но вот его последующее использование –— нет

Ячейки с неблагоприятными значениями характеристик выделены черным цветом.

own driver — собственный драйвер.

"Сырые" и "сухие" сектора

IEC 908 —– стандарт на аудио-компакт диски, вышедший в 1982 году в книге с красной обложной (и потому вполне официально называемой "Красной кКнигой" —– Red Book) описывал сектор как логический блок с длиной в 2352 байта, не имеющийх никаких дополнительных полей и представляющийх собой сплошной аудио-поток оцифрованной музыки. Что ж, логично! Сектора всех остальных накопителей (дискет, винчестеров) на логическом уровне устроены совершенно аналогично и различаются разве что длиной (в частности длина сектора гибких/жестких дисков равна 512 байтам).

К сожалению, попытка непосредственного использоватьния аудиоа диска для хранения данных оборачивалась неизменной потерпела неудачуей. Слишком высокая плотность записи в купе с техническим несовершенством механизма чтения привели к тому, что при воспроизведении диска постоянно возникали ошибки, количество которых на 10-секундном участке трека могло доходить до двухсот! Для аудио это считалось вполне нормальноым(что русскому хорошо, то немцу – смерть), поскольку сбойные биты легко выправляются интерполяцией и хотя достоверность воспроизведения аудио-потока при этом уже не гарантируется, человеческое ухо (даже хорошо тренированное!) все равно не замечаететит разницы, а потому увеличение плотности записи в угоду емкости диска выглядело вполне оправданно.ым.

Естественно, для исправления ошибок, возникающих при чтении файлов данных, методика интерполяции абсолютно непригодна и с вероятностью близкой к единице считанный файл окажется безнадежно изуродованным. Для решения этой проблемы пришлось увеличить избыточность записываемой на лазерный диск информации и ввести дополнительные корректирующие коды. По соображениям совместимости с уже имеющимся оборудованием (и производственными мощностями в том числе!) существующий формат хранения информации был полностью сохранен, но к нему добавился еще один уровень абстракции.

Стандарт "Желтой книги" (Yellow Book), вышедший в 1983 году, описывает сектор, как сложную структуру состоящую из 12-байтовой синхропоследовательности, 4-байтового заголовка, 2048-байтовой области данных, 4-байтового поля кода коррекции EDC, 8-байтовой дополнительной вспомогалтельной области (Auxiliary) и 276-байтового поля кода коррекции ECDC (см. рис. 1.0х039).

Рис. 1.9. унок 9 0х039 Сектора различных типов

Естественно, аппаратная начинка привода CD- ROM скрывает все эти подробности и выдает содержимое служебных полей только по специальной команде (которую, кстати говоря, поддерживают не все модели). С программисткой точки зрения 2048 байта пользовательской области данных —– это и есть та минимальная порция информации с которой штатный привод долженможет работать. Кстати, просто Замечательно, что в результате урезания "настоящего" сектора, длина логического сектора оказалась кратной размеру секторов остальных устройств! Так какие проблемы и зачем, срывая уровни абстракции, лезть в такуюкуда вкуда-то вглубь? А вот зачем. – Манипулируя со служебными полями, вы можете ктак создавать диски не копируемые штатными средствами, так и взламывать защитные механизмы, препятствующие несанкционированному копированию.

Итак, Если вы еще не особенно утомились сухой теорией, то совершим еще один рывок и рассмотрим формат сектора для режима MODE 1 (рис. 1.10) (на случай вашего воодушевления хочу сказать, что теория скоро закончится и начнется увлекательный процесс исследования диска под "микроскопом").

Рис. 1.10.унок 10 0х041 Формат сектора для режима MODE 1

q Поле синхронизации (Syncronistion) состоит из следующей последовательности: 00h FFh FFh FFh FFh FFh FFh FFh FFh FFh FFh 00h и служит индикатором начала сектора.;

q Поле заголовка (Header) состоит из четырех байт, первые три из которых занимает физический адрес данного сектора (Sector Address), заданный в формате минуты:секунды:фреймы, а последний, четвертый байт, определяет формат оставшейся части сектора (Mode); если Mode == 0, то остаток сектора (а это без малого 2336 байт) трактуется как User Data и считывается без какой-либо дополнительный обработки; если же Mode == 1, то остаток сектора приобретает вид, изображенный на рис. 1.10 0х041 (как раз о нем мы сейчас и говорим!); естественно, существуют и другие режимы, но в силу их невысокой распространенности подробно останавливаться на этом вопросе мы не будем, а любопытствующих отошлем к соответствующим спецификациям.

q 2048 байт Областьи пользовательских данных (User Data) 2048 байт, которые, как и следуют из их названия области, представляют собой непосредственно хранимую полезную информацию.;

q Четырехбайтовое поле EDC содержит в себе контрольную сумму сектора, вычисляемую по следующему полиному: P(x) = (x16 + x15 + x2 + 1) ´ .(x16 + x2 + 1), причем наименьший значимый бит четности (x0) записывается в наивысший значимый бит контрольной суммы, а сам подсчет контрольной суммы осуществляется с наименьшего значимого бита данных.

q Вспомогательное поле Intermediate -поле хранит в себе восемь байт нулей и реально никак не , если честно, я не совсем понимаю как оно используется (по-видимому, оно не используется вообще, во всяком случае, защитными механизмами —– точно!).;

q Поля P-parity и Q-parity с длиной в 172- и 104-байта соответственно, вмещают в себя так называемыеющие корректирующие коды Рида-Соломона (Reed-Solomon), математический принцип действия которых, равно как и сам алгоритм их генерации, здесь излагать было бы слишком утомительно, да и не нужно, поскольку все это уже подробно описано в стандарте ECMA-130. Тем более, что для подавляющего большинства задач умения вычислять корректирующие коды и не требуется, —– чаще всего их просто "забивают" всякой бессмысленной чепухой, имитируя тем самым неисправимую ошибку чтения сектора (то есть, попросту говоря, эмулируя физические дефекты поверхности за счет создания логически не читающихся секторов —– для взлома защит, привязывающихся к физическим дефектам —– это самое то!);

формат данных Q-подканала

Рис. 1.8. унок 8 0x021 Формат данных Q-подканала[Y33] [n2k34]

Поле Control определяет содержимое трека (аудио или данные), количество аудиоканалов (стерео или квадро), а так же указывает разрешается ли копировать данные или нет. В частности, последовательность "0110" обозначает, что в пользовательской части сектора (user-data) записаны цифровые данные и их копирование не возбраняется. Напротив, последовательность "0100" запрещает копирование данных с диска. Другими словами, если третийпервый слева, считая от нуля, т. е. 2 бит установлен, то копирование разрешено и, соответственно, запрещено, если сброшеннаоборот. Забавно, но большинство пишущих приводовсцов всегда сбрасывает этот бит в ноль, даже если на диск записываются файлы, созданные самим пользователем. Впрочем, копировщики (в том числе и штатные) целиком и полностью игнорируют эти нелепые запреты, а потому конечный пользователь даже не догадываться о том, каких проблем он избежал!

Поле q-Mode определяет формат представления данных в поле q-Data и для подавляющего большинства CD-ROM дисков оно равно единице.

Поле q-Data в режиме q-Mode == Mode 1 состоит из девяти однобайтовых полей, содержащих информацию о секторе (остальные режимы в силу их экзотичности не рассматриваются):

q TNO (Track Number) —– содержит в себе номер текущего трека (см. "трек"), принимающий значения от 01 до 99; магическое число 0xAA указывает на трек Lead-Out(см. "lead-out");

q INDEX —– содержит в себе индекс текущей секции внутри текущего трека: 00 – указывает на паузу, значения от 01 до 99 идентифицируют секцию с полезными данными; однако в настоящее время эта возможность не используется и индекс секции всегда равен либо нулю (audio-pause), либо единице (actual data); индекс трека Lead-Out должен быть равен нулю;

q MIN, SEC, FRAC —– время, проигрывания сектора от начала текущего трека (минуты: секунды: фреймы секунды [Y35] [n2k36] соответственно), так же называемое относительным временем проигрывания;

q ZERO —– это поле должно всегда быть равно нулю;

q A-MIN, A-SEC, A-FRAC —– время проигрывания диска от начала области данных (минуты: секунды: фреймы секунды соответственно), так же называемое абсолютным временем проигрывания.;

Поле CRC содержит контрольную сумму содержимого Q-канала подкода и вычисляется по следующему полиному G(x) == x16+x12+x5+1;

Так как же все-таки скопировать такой диск?

Конечно, с помощью "Добермана Пинчера[Y167] [n2k168] " ("Pinch of File") (или любого другого блочного копировщика файлов), HIEW[Y169] [n2k170] , двух образов защищенного диска (один –— с первой сессией –— от Clone CDCloneCD, другой –— со второй сессией –— от Alcohol 120%) и еще "чьей-то матери" мы можем воссоздать идентичную копию оригинального диска, путем их совокупного объединения, но… это будет как-то не по-хакерски, да и вообще некрасиво.

Чтобы не писать свою собственную программу "прожига" диска ограничимся использованием Clone CDCloneCD. При условии, что подсунутый ему образ диска запечатлен правильно, Clone CDCloneCD обычно справляется с "прожигом" на ура.

Итак, у нас есть более и менее верный файл IMAGE.CCD, содержащий TOC (его можно позаимствовать от программы Alcohol 120%), но недостает файла-образа IMAGE.IMG. Попробуем его получить? Будем отталкиваться от того, что LBA-адреса всех секторов диска пронумерованы последовательно, включая области, занятые Lead-inLead-In/Lead-outLead-Out и прочими служебными записямибарахлом. Разумеется, непосредственное чтение служебных областей диска на сектором уровне невозможно, но… именно на этом мы и собираемся сыграть! Последовательно читая диск с первого по последний сектор, мы обнаружим, что сектора с LBA-адресами с 0 по 2 055 сектор включительно читаются без каких-либо проблем, после чего наступает "сумеречная зона" не читающихся секторов, протянувшаяся вплоть до 13 307 сектора. Здесь сектора либо совсем не читаются, либо возвращаются в сильно "мутированном" виде, легко опознаваемым по отсутствию правильной синхро-последовательности в их заголовке. Наконец, с адреса 13 308 чтение вновь продолжается без каких-либо проблем.

Судя по всему, мы имеет дело с двухсессионным диском и "сумеречная зона" между сессиями есть ни что иное как области Lead-outLead-Out/Lead-inLead-In.